想学硬件设计,有人愿意带给钱

本人想学硬件设计,有人愿意指导不,或者给点学费,现在一直从手机LAYOUT工作,原理图都看得懂。

LAYOUT多好啊,压力小。

好的layout人员还是很稀缺的

感觉一直做LAYOUT,怕老了承受不了,想硬件也搞搞,以后出去可以搞点小产品。 现在主要做高通,展讯平台,MARVELL平台

手机通讯加密方案DORCA:

Neowindows新视窗 ALPU@ALPUchina.com QQ: 1330645577

芯片介绍

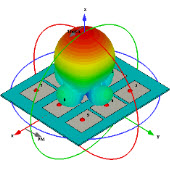

高性能的信息加密芯片

采用标准的AES-128加密算法,可开源提供

具有128bit 随机密钥生成机制

采用以Diffie-Hellman为基础的OKA密钥交换机制

具有灵活的使用方式,1:0 、1:1、1:N

内置POR/OSC,防止外部干扰

IIC的通信接口

具有双电源模式:主动模式/待机模式

工作电源:1.8V/3.3V

加密安全分析

1,采用加密算法及安全性:

目前在安全领域,有AES、3DES、RSA、SHA等主流的加密算法。加密算法的本身从其理论上是无法破解。

2 加密安全的关键----Key的管理

a)对称加密算法的特点(AES,3DES)

1)主从机加解密使用一对一的相同的key

2)较高的速率

3)密钥丢失或泄露,就必须更换

b)非对称加密算法(RSA)

1)速率较慢

2)通过公钥和私钥管理key

安全性

1,芯片结构安全性——ASIC设计

内置复杂逻辑电路层

高效的逻辑处理Hardwired logic( ~ 35Kgates) & Software(~1KB)

微小而精密的封装SOT23

2,算法的安全性——高性能的AES算法

标准的AES128/256高效加密算法

3,密钥管理安全性——OKA的密钥管理机制

高速率的对称加密

先进的以Diffie-Hellman为基础的OKA密钥交换机制

点对点的密钥设置

通过连接的主从设备和密钥系统生成key

最终KEY不会在传输过程中显示显示

没有泄露和丢失key的风险

DORCA特点:

1,双重KEY机制

原厂唯一定制算法加密KEY

用户自定义加密KEY,

2.Final key生成机制和密钥交换机制

Final key由原厂唯一定制KEY和用户自定义KEY结合生成,每次都不相同

DORCA采用以Diffie-Hellman为基础的OKA密钥交换机制,每次通信握手key都不相同。

3,灵活的使用方式

1:0 = 产品自身内容信息加解密

1:1 = 1对1产品间内容相互加解密

1:N = 主机和多个从机间配合加解密

打广告真多

边lay边积累,,慢慢就成专家了

可以layout慢慢往EMC,si仿真或者emc处理方面转,如果一下转去做调试,再到出原理图,做bom。工资可能会少些。焊接功底需要练练,最起码0.4mm cpu要能焊接。我有个朋友就是layout转硬件,调个板子还要别人帮忙换料。

学习学习

小编不错啊

书法练到最高水平,就需要去学画画,画画水平提高到一定境界,再去研究书法,乃得书法的真谛啊。LAYOUT和硬件本来就如同书法和画画啊,书画不分家啊!兄弟你练画而没练书法啊

可以联系我,QQ:1034732721

学习学习

相关文章:

- 关于 Car kit 硬件设计(05-08)

- 熟悉mtk硬件设计的请进,请教关于GPIO的上拉电阻问题(05-08)

- 很好的学习空间,MTK6582/72/MT6735/MT6580,PCB_layout与硬件设计调试学习(05-08)

- 国外有哪些手机硬件设计论坛?(05-08)